共计 373 个字符,预计需要花费 1 分钟才能阅读完成。

前言

很多站长有这样一个习惯,更改网站配置文件之前将原始文件重命名来备份,例如将 config.php 重命名为 config.php.bak,殊不知这样一个小小的细节就给黑客留下了可乘之机,站长们可以做如下实验:

步骤

1、将您网站根目录下任意.php 文件重命名为.php.bak,例如将 config.php 重命名为 config.php.bak

2、然后您在浏览器中输入 http:// 你的网站域名 /config.php.bak

3、看到没?PHP 文件里面所有的信息都显示出来了有没有?或者是可以下载!但是你直接访问 http:// 你的网站域名 / config.php(非入口文件)是看不到里面的代码的!

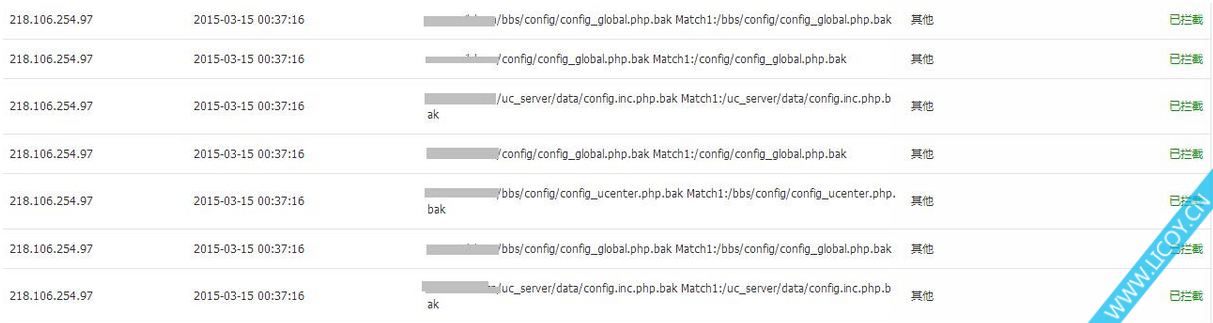

所以,黑客就利用了站长们这点不好的习惯,对网站的可能的配置文件进行扫描,如下图某网站安全软件拦截信息:

后记

所以各位站长切记,以免让不速之客有可乘之机!

正文完

使用官方微信小程序体验更多功能